Articles

Quelle cybersécurité pour les voitures autonomes ?

A la Une, Numérique, Risque et cybersécurité, Vidéos & PodcastsDepuis quelques années, des experts relèvent les risques de piratages informatiques des voitures autonomes. À mesure que ces véhicules gagnent en complexité, le nombre de failles potentielles et les contraintes sur les algorithmes de sécurité…

Les quatre mesures phares du RGPD pour l’économie

A la Une, Économie et société, NumériquePatrick Waelbroeck, professeur d'économie, Télécom ParisTech, Institut Mines-Télécom (IMT)

[divider style="normal" top="20" bottom="20"]

[dropcap]L[/dropcap]es nombreux scandales de vols ou d’utilisation inappropriée de données…

Cybersécurité : nouveaux temps, nouveaux enjeux

A la Une, Nos dossiers, Numérique, Risque et cybersécuritéÉdito.

[dropcap]T[/dropcap]op ! Je suis un homme blanc, d’un peu moins de 30 ans, et je porte un sweet à capuche dont je me sers pour couvrir mon crâne. Depuis la cave de la maison de mes parents, je « hacke » — comme…

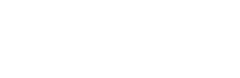

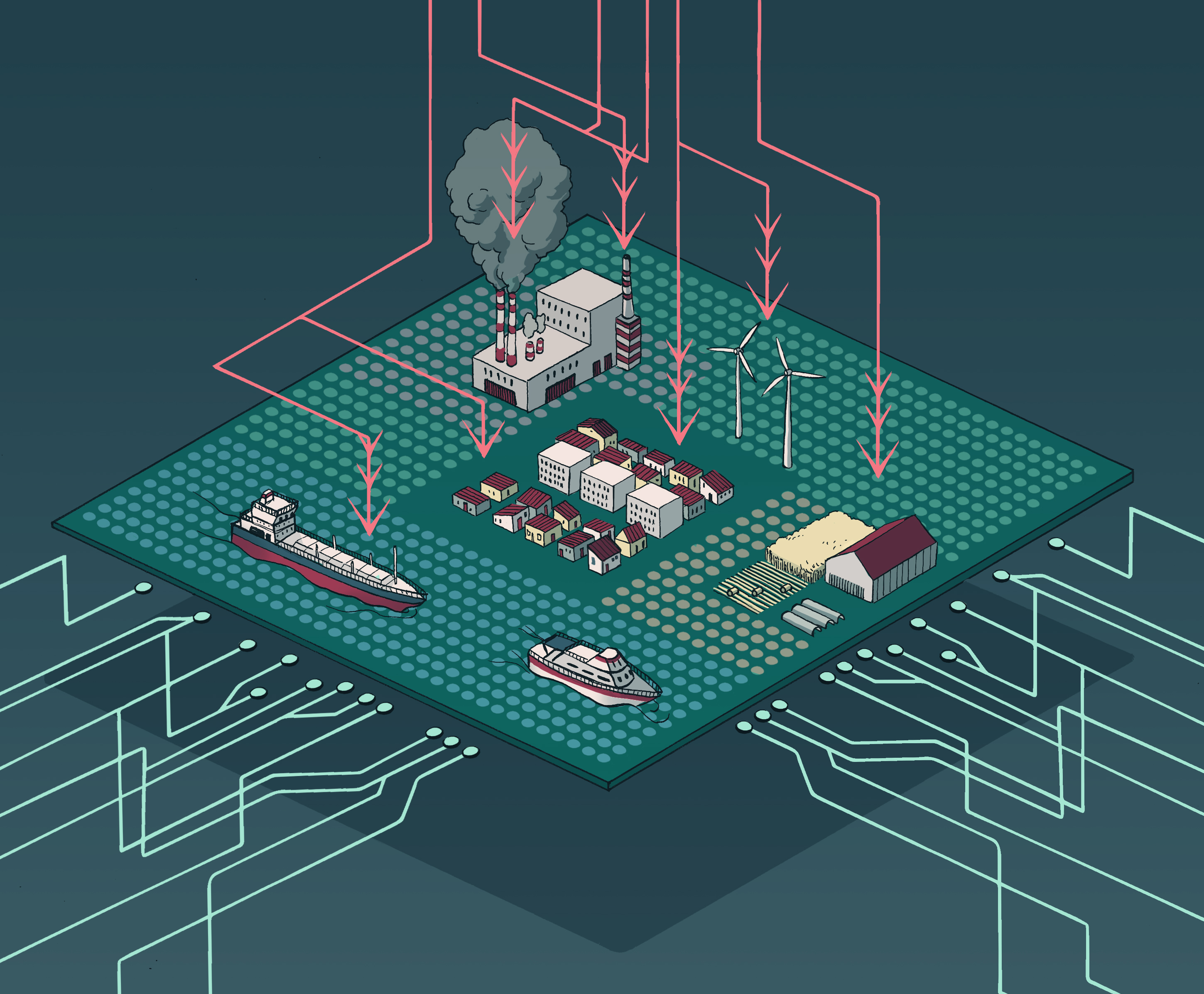

La cyberdéfense veut reprendre l’initiative

A la Une, NumériqueEntre attaquants et défenseurs, qui est en avance ? En cybersécurité, les assaillants ont longtemps été considérés comme vainqueurs par défaut. Pourtant, les infrastructures savent de mieux en mieux se protéger. S’il reste du chemin…

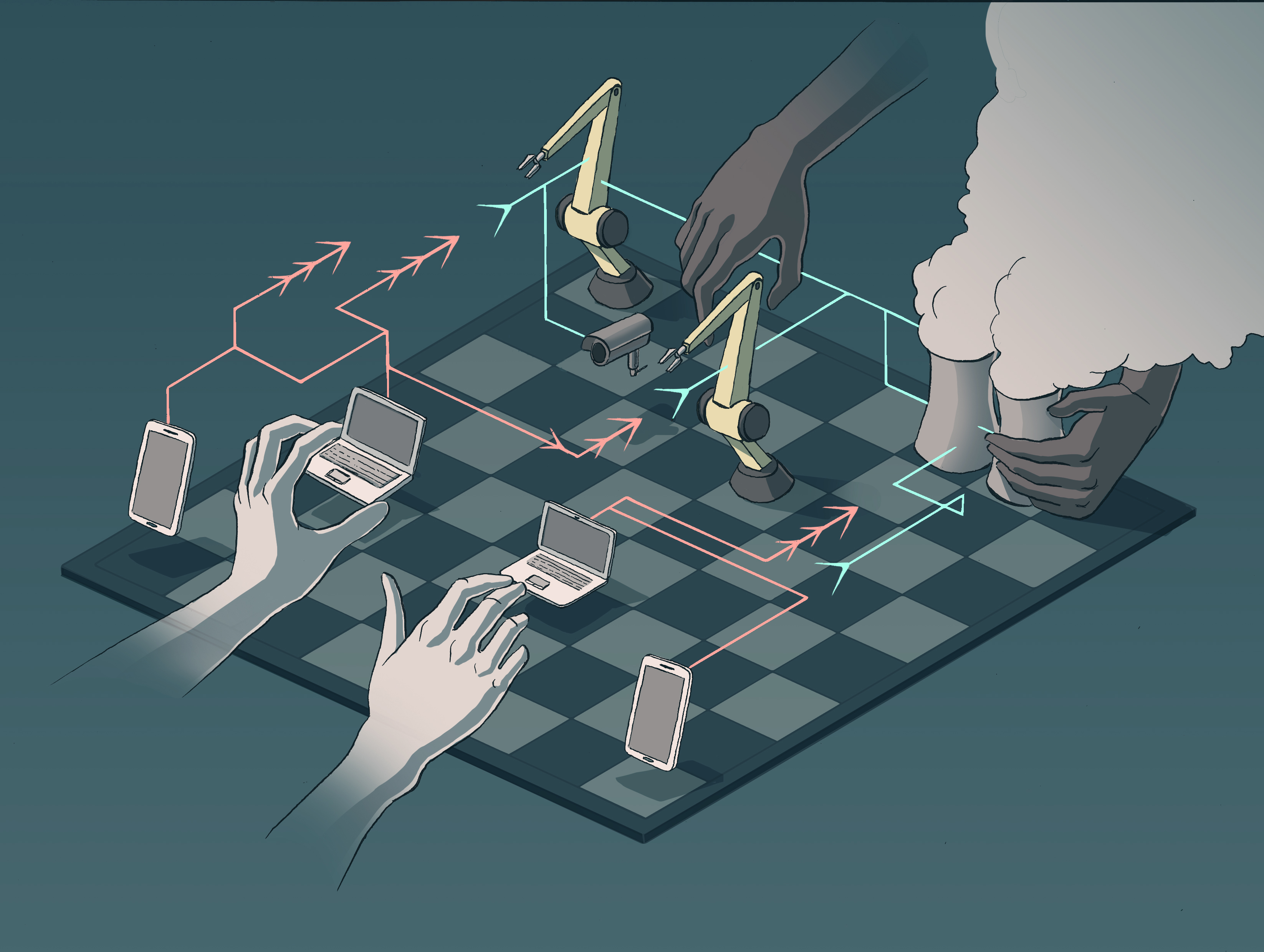

Protéger les navires contre les pirates des temps modernes

A la Une, NumériqueLongtemps considérée comme accessoire, la cybersécurité des systèmes navals prend de l’importance depuis quelques années. Les navires ne sont plus perçus à tort comme des objets isolés en mer, protégés de fait de toute attaque informatique.…

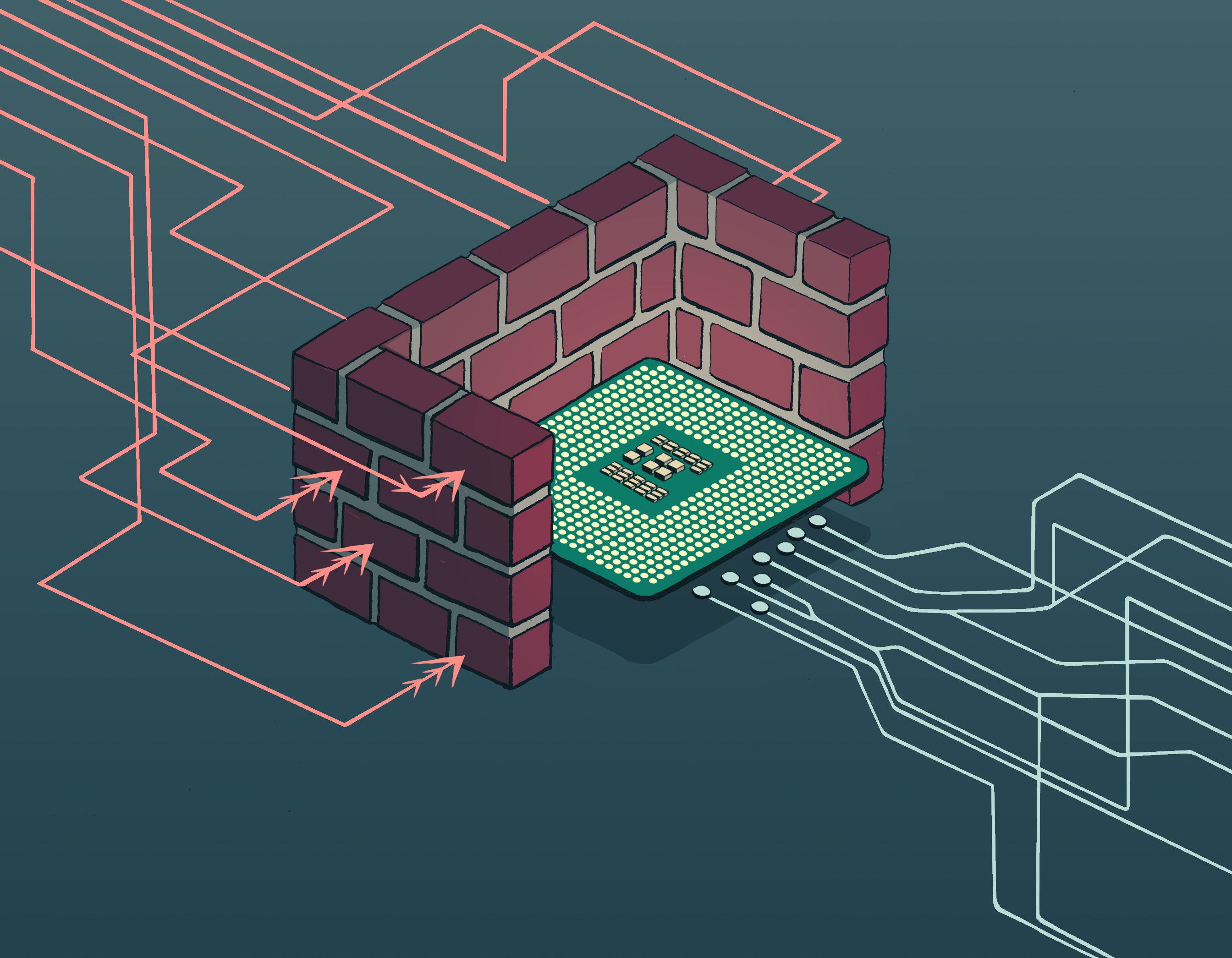

Des supports matériels pour défendre les logiciels contre les cyberattaques

A la Une, NumériqueAttaquables à distance via un réseau internet ou local, les applications logicielles sont la cible privilégiée des cyber-attaquants. Si des méthodes alliant matériel et logiciel sont déjà intégrées aux processeurs les plus récents…

L’attaque matérielle, une menace sournoise pour les objets connectés

A la Une, NumériqueVirus, maliciels, logiciels espions et autres pathologies numériques ne sont pas la seule façon d’exploiter la vulnérabilité des systèmes informatiques. Moins connues que ces attaques purement logicielles, les attaques matérielles sont…

Peut-on faire confiance à la blockchain ?

A la Une, NumériqueMaryline Laurent, Télécom SudParis – Institut Mines-Télécom, Université Paris-Saclay

[divider style="normal" top="20" bottom="20"]

[dropcap]L[/dropcap]a blockchain a dès ses débuts été présentée comme une technologie très…

Cybersécurité : un coût élevé pour l’entreprise

A la Une, NumériqueHervé Debar, Télécom SudParis – Institut Mines-Télécom, Université Paris-Saclay

[divider style="normal" top="20" bottom="20"]

[dropcap]L[/dropcap]e monde de la cybersécurité a profondément évolué ces 20 dernières années.…

Le tatouage : un pas de plus vers des données de santé sécurisées

A la Une, Carnot, Numérique, Santé, Séries Belles Histoires CarnotLe tatouage de données pourrait bien être la meilleure technique de traçabilité des données de santé dans un avenir proche. Elle revient à inscrire des informations cachées dans les images médicales, pour assurer sécurité et confidentialité…