Articles

Cryptographie : à quoi servent les nombres aléatoires ?

A la Une, Numérique, Risque et cybersécurité

Hervé Debar, Télécom SudParis – Institut Mines-Télécom et Olivier Levillain, Télécom SudParis – Institut Mines-Télécom

À l’origine, la cryptographie a pour but de permettre à deux intervenants (traditionnellement dénommés…

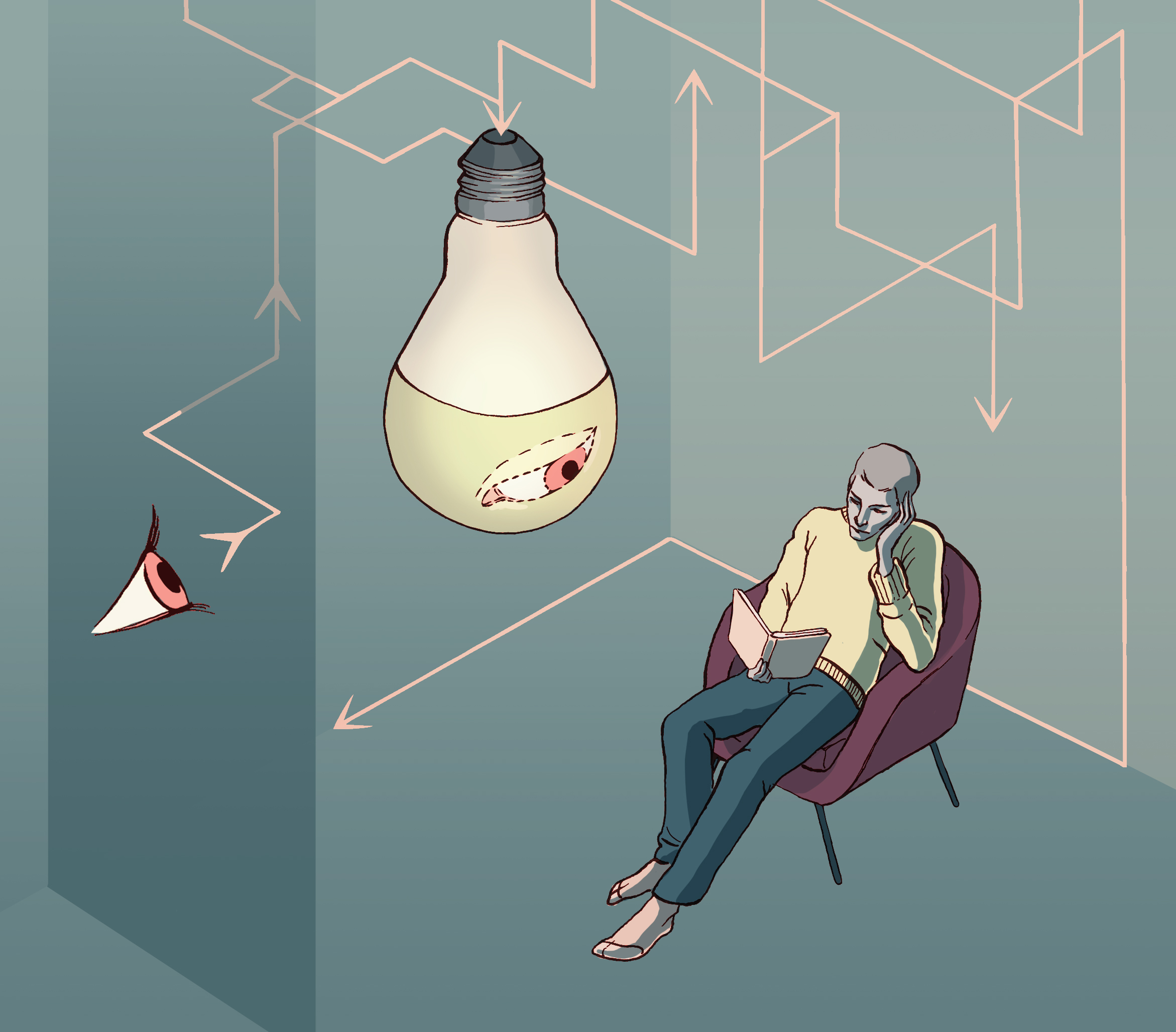

Attaques zero-click : l’espionnage à l’ère des smartphones

A la Une, Non classifié(e), Numérique, Risque et cybersécurité

En exploitant les failles de sécurité des smartphones, les attaques zero-click permettent d’infiltrer l’appareil d’une cible sans nécessiter d’actions de celle-ci. Ces offensives touchent aujourd’hui aussi bien des états que des…

Hack en plein vol : comment détecter les attaques sur les drones ?

A la Une, Numérique, Risque et cybersécurité

Différentes attaques peuvent être réalisées sur un drone autonome en vol. À Télécom SudParis, Alexandre Vervisch-Picois travaille sur une méthode pour détecter les attaques consistant à leurrer le drone sur sa position. Une recherche…

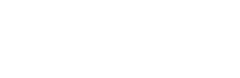

Quand les organisations répondent aux cyberattaques

A la Une, Industrie du futur, NumériqueLes cyberattaques sont une réalité à laquelle les organisations sont de plus en plus confrontées. Dans le cadre de l’Académie franco-allemande pour l’industrie du futur, les chercheurs de l’IMT et l’université technique de Munich…

Intelligence artificielle, risque ou opportunité pour les cyber-défenseurs ?

A la Une, NumériqueL'intelligence artificielle offre depuis quelques années de nouvelles méthodes efficaces pour traiter de grosses masses de données et prendre des décisions. Le domaine de la cybersécurité est bien entendu impacté, car ces méthodes sont…

Quelle cybersécurité pour les voitures autonomes ?

A la Une, Numérique, Risque et cybersécurité, Vidéos & PodcastsDepuis quelques années, des experts relèvent les risques de piratages informatiques des voitures autonomes. À mesure que ces véhicules gagnent en complexité, le nombre de failles potentielles et les contraintes sur les algorithmes de sécurité…

La cyberdéfense veut reprendre l’initiative

A la Une, NumériqueEntre attaquants et défenseurs, qui est en avance ? En cybersécurité, les assaillants ont longtemps été considérés comme vainqueurs par défaut. Pourtant, les infrastructures savent de mieux en mieux se protéger. S’il reste du chemin…

L’attaque matérielle, une menace sournoise pour les objets connectés

A la Une, NumériqueVirus, maliciels, logiciels espions et autres pathologies numériques ne sont pas la seule façon d’exploiter la vulnérabilité des systèmes informatiques. Moins connues que ces attaques purement logicielles, les attaques matérielles sont…

Peut-on faire confiance à la blockchain ?

A la Une, NumériqueMaryline Laurent, Télécom SudParis – Institut Mines-Télécom, Université Paris-Saclay

[divider style="normal" top="20" bottom="20"]

[dropcap]L[/dropcap]a blockchain a dès ses débuts été présentée comme une technologie très…

25 termes pour comprendre la cybersécurité

A la Une, NumériqueDe Algorithme à Virus, en passant par Hameçonnage et Pare-feu... À l'occasion du colloque de l'IMT "Entrons-nous dans une nouvelle ère de la cybersécurité ?" voici une liste de 25 termes pour comprendre les concepts, technologies et dispositifs…