Allier sociologie et philosophie pour mieux comprendre les enjeux de la métamorphose numérique

A la Une, Économie et société, NumériqueVies intellectuelle, professionnelle, politique, personnelle et intime : les développements technologiques nous touchent sur tous les plans et métamorphosent en profondeur notre société. Cette évolution pose des problématiques spécifiques…

Cybersécurité : nouveaux temps, nouveaux enjeux

A la Une, Nos dossiers, Numérique, Risque et cybersécuritéÉdito.

[dropcap]T[/dropcap]op ! Je suis un homme blanc, d’un peu moins de 30 ans, et je porte un sweet à capuche dont je me sers pour couvrir mon crâne. Depuis la cave de la maison de mes parents, je « hacke » — comme…

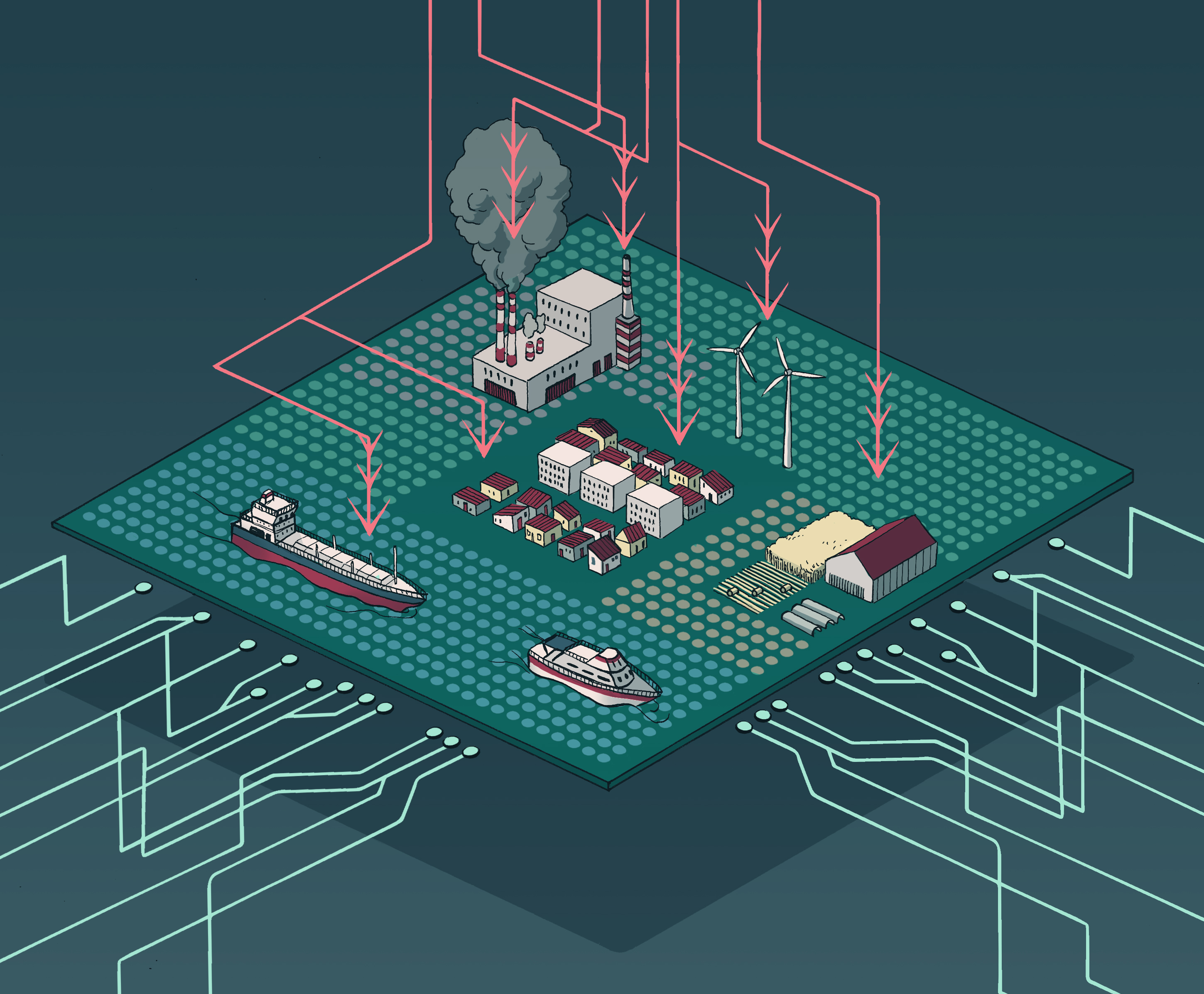

La cyberdéfense veut reprendre l’initiative

A la Une, NumériqueEntre attaquants et défenseurs, qui est en avance ? En cybersécurité, les assaillants ont longtemps été considérés comme vainqueurs par défaut. Pourtant, les infrastructures savent de mieux en mieux se protéger. S’il reste du chemin…

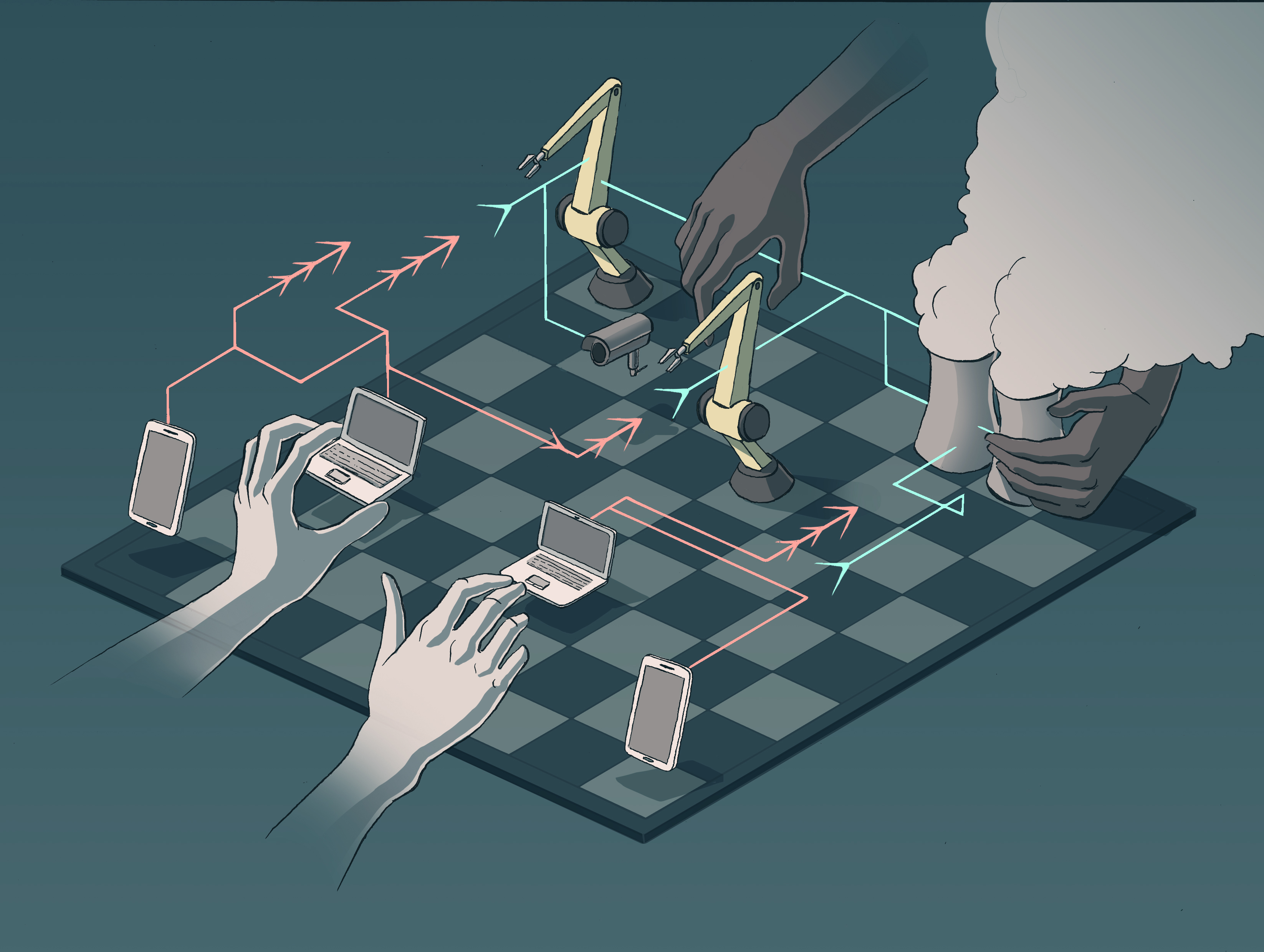

La fraude au bout du fil

A la Une, NumériqueDerrière un appel téléphonique indésirable ne se cache pas forcément un vendeur importun. Il peut parfois s’agir de tentatives de fraude. Le réseau téléphonique est l’hôte de nombreuses attaques, la plupart du temps destinées à…

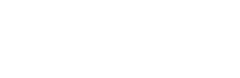

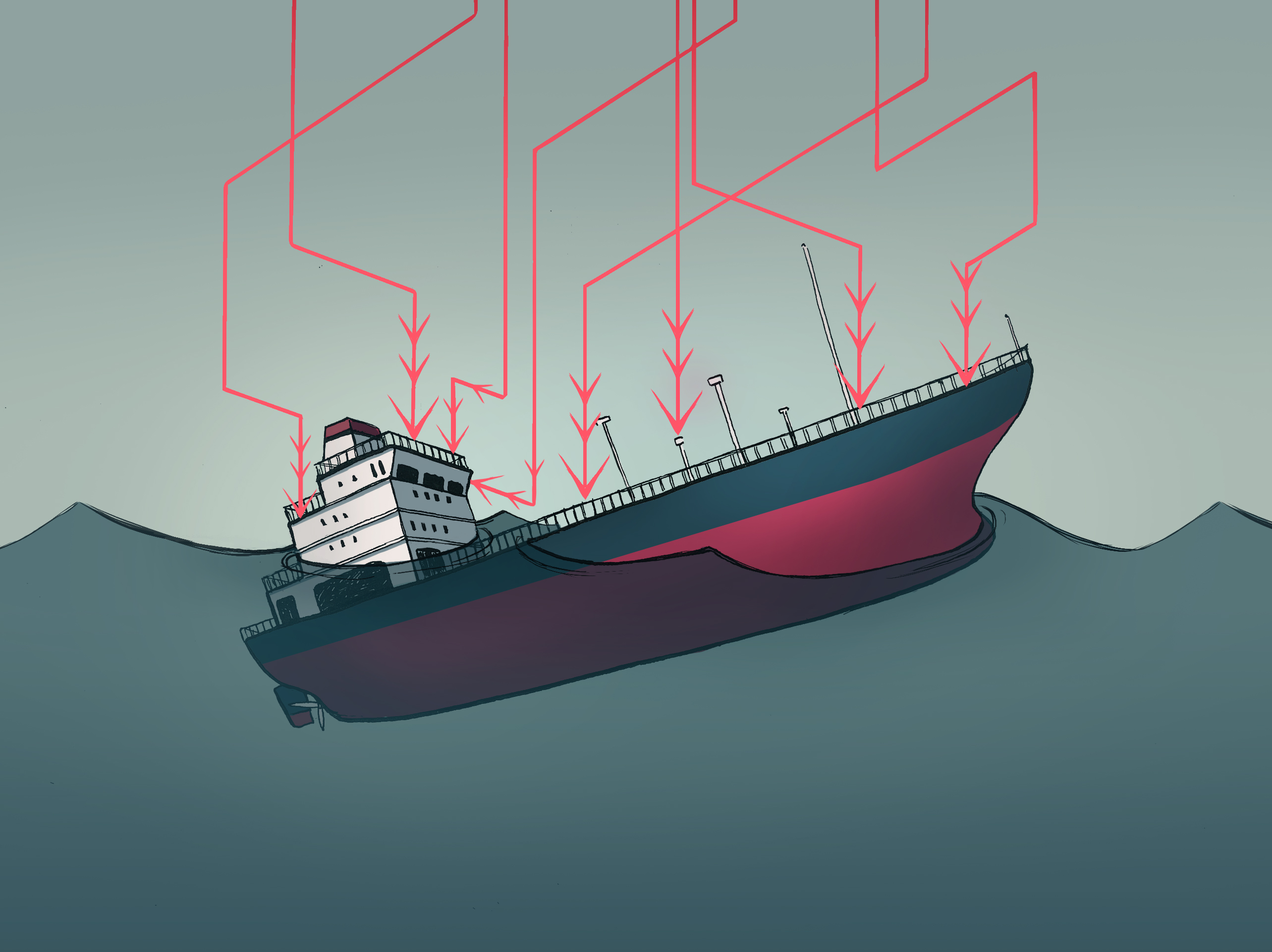

Protéger les navires contre les pirates des temps modernes

A la Une, NumériqueLongtemps considérée comme accessoire, la cybersécurité des systèmes navals prend de l’importance depuis quelques années. Les navires ne sont plus perçus à tort comme des objets isolés en mer, protégés de fait de toute attaque informatique.…

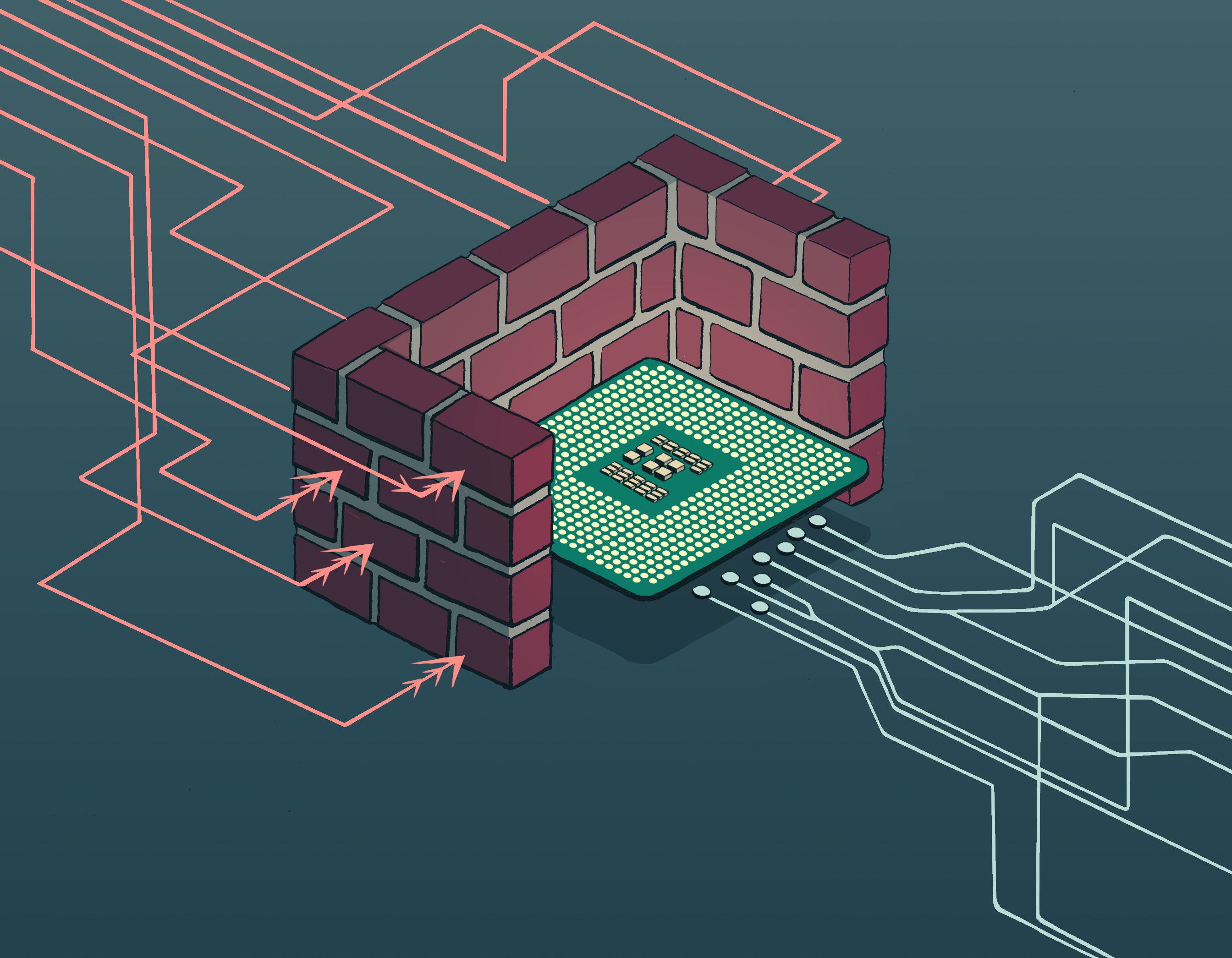

Des supports matériels pour défendre les logiciels contre les cyberattaques

A la Une, NumériqueAttaquables à distance via un réseau internet ou local, les applications logicielles sont la cible privilégiée des cyber-attaquants. Si des méthodes alliant matériel et logiciel sont déjà intégrées aux processeurs les plus récents…

L’attaque matérielle, une menace sournoise pour les objets connectés

A la Une, NumériqueVirus, maliciels, logiciels espions et autres pathologies numériques ne sont pas la seule façon d’exploiter la vulnérabilité des systèmes informatiques. Moins connues que ces attaques purement logicielles, les attaques matérielles sont…

Medcam : une image de qualité pour les cœlioscopies

A la Une, Numérique, Santé, Start-up300 000 cœlioscopies sont réalisées par an en France. À dix euros la minute de bloc opératoire pour des interventions durant de une à dix heures, tout gain de temps est significatif. Medcam propose de gagner de précieuses minutes en diminuant…

Data-mobilité ou l’art de modéliser le déplacement

A la Une, Mobilité, NumériqueLa grande grève des cheminots du printemps 2018 a transformé les habitudes de déplacement des Français, surtout en Île-de-France. Vincent Gauthier, chercheur à Télécom SudParis, s'attèle à comprendre les trajectoires franciliennes,…

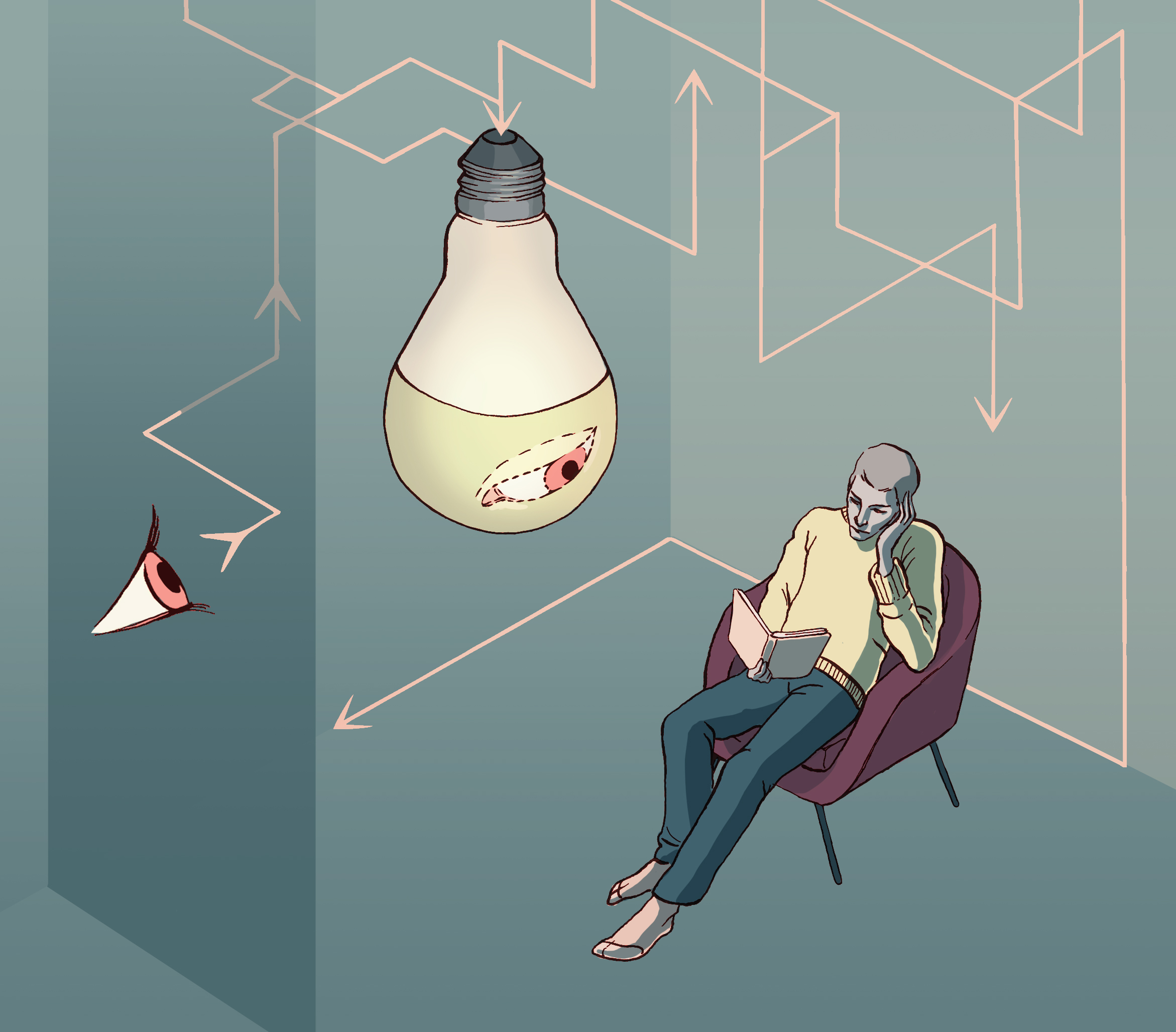

Biométrie, une identité au doigt et à l’oeil

A la Une, Numérique, Vidéos & PodcastsQu’appelle-t-on biométrie ? Quels sont les domaines d’application qui utilisent aujourd’hui la biométrie ? Comment choisir un système biométrique plutôt qu’un autre selon le contexte ? Jusqu’où la biométrie peut-elle sécuriser…