RGPD : la blockchain pour gérer le consentement ?

A la Une, Économie et société, NumériqueBlockchain et RGPD : deux des mots clés les plus entendus dans le secteur du numérique ces derniers mois, voire ces dernières années. À Télécom SudParis, Maryline Laurent a décidé de les faire se rencontrer. Ses recherches mettent…

Allier sociologie et philosophie pour mieux comprendre les enjeux de la métamorphose numérique

A la Une, Économie et société, NumériqueVies intellectuelle, professionnelle, politique, personnelle et intime : les développements technologiques nous touchent sur tous les plans et métamorphosent en profondeur notre société. Cette évolution pose des problématiques spécifiques…

Cybersécurité : nouveaux temps, nouveaux enjeux

A la Une, Nos dossiers, Numérique, Risque et cybersécuritéÉdito.

[dropcap]T[/dropcap]op ! Je suis un homme blanc, d’un peu moins de 30 ans, et je porte un sweet à capuche dont je me sers pour couvrir mon crâne. Depuis la cave de la maison de mes parents, je « hacke » — comme…

L’analyse et le traitement des données dans des domaines sensibles

Culture scientifique, Santé[dropcap]L[/dropcap]’extraction, la modélisation et la gestion de connaissances ont une résonance particulière dans des domaines sensibles où la décision doit être prise dans un temps limité, en tenant compte de nombreuses

ressources…

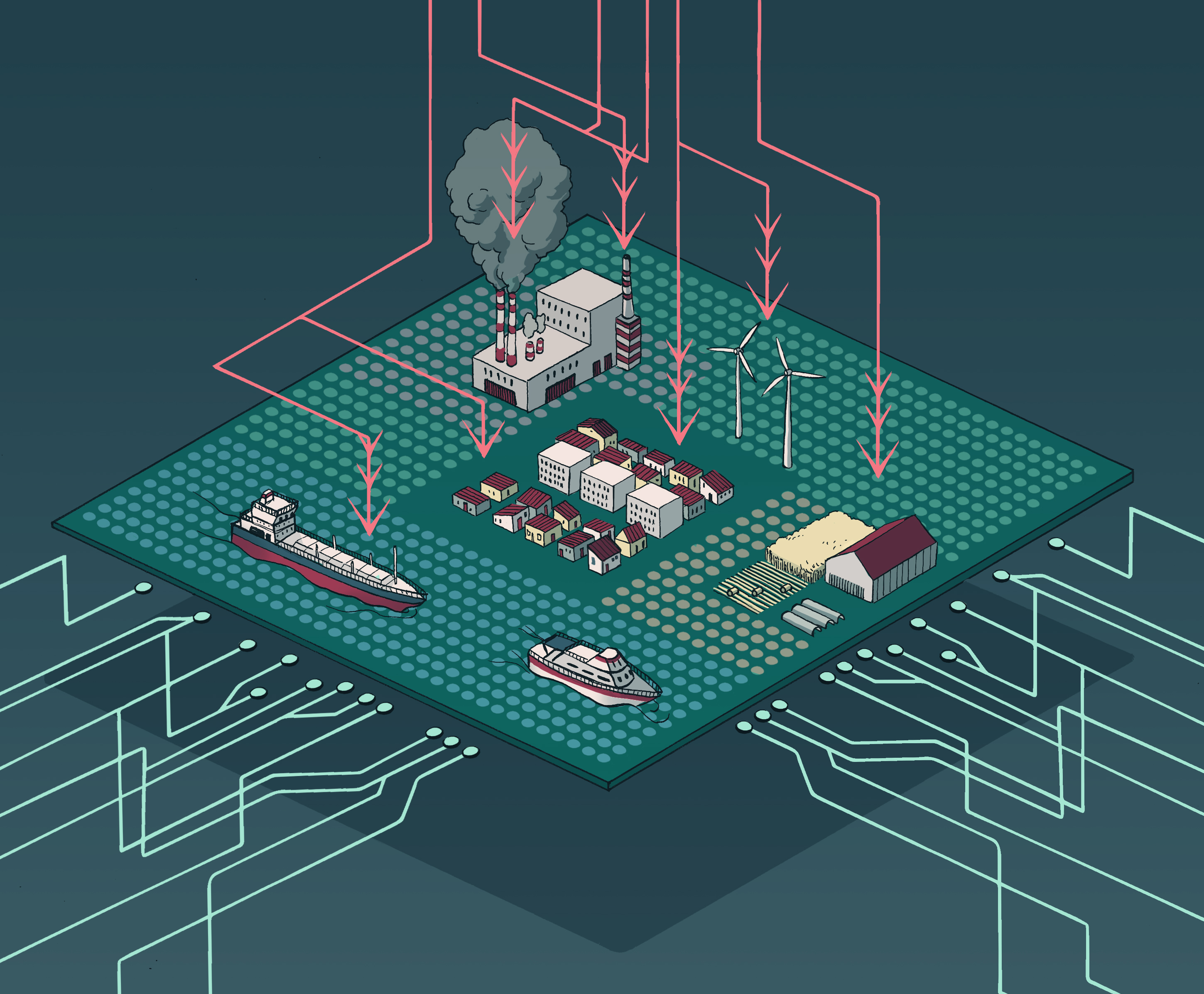

La cyberdéfense veut reprendre l’initiative

A la Une, NumériqueEntre attaquants et défenseurs, qui est en avance ? En cybersécurité, les assaillants ont longtemps été considérés comme vainqueurs par défaut. Pourtant, les infrastructures savent de mieux en mieux se protéger. S’il reste du chemin…

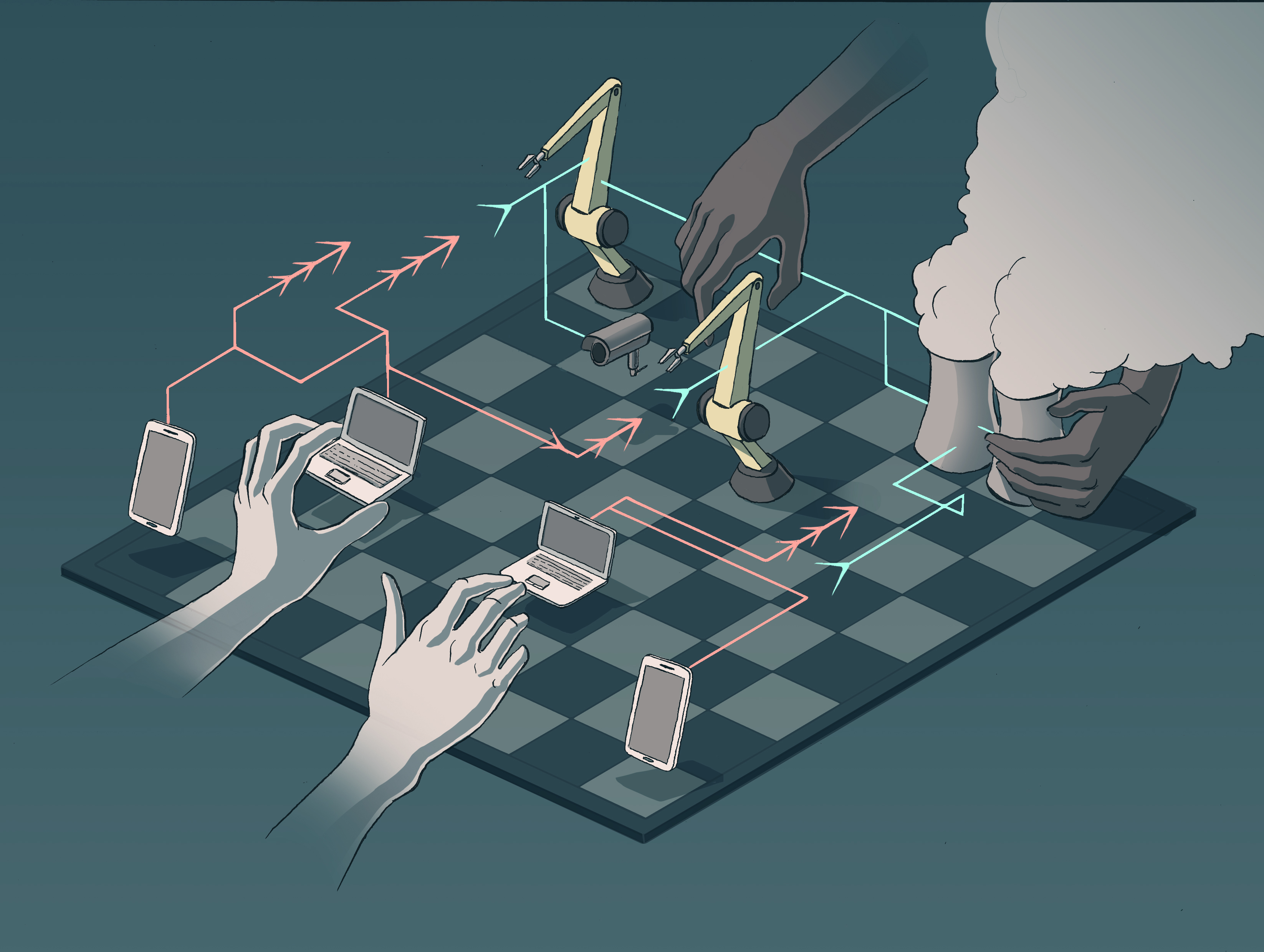

La fraude au bout du fil

A la Une, NumériqueDerrière un appel téléphonique indésirable ne se cache pas forcément un vendeur importun. Il peut parfois s’agir de tentatives de fraude. Le réseau téléphonique est l’hôte de nombreuses attaques, la plupart du temps destinées à…

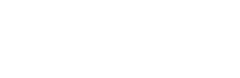

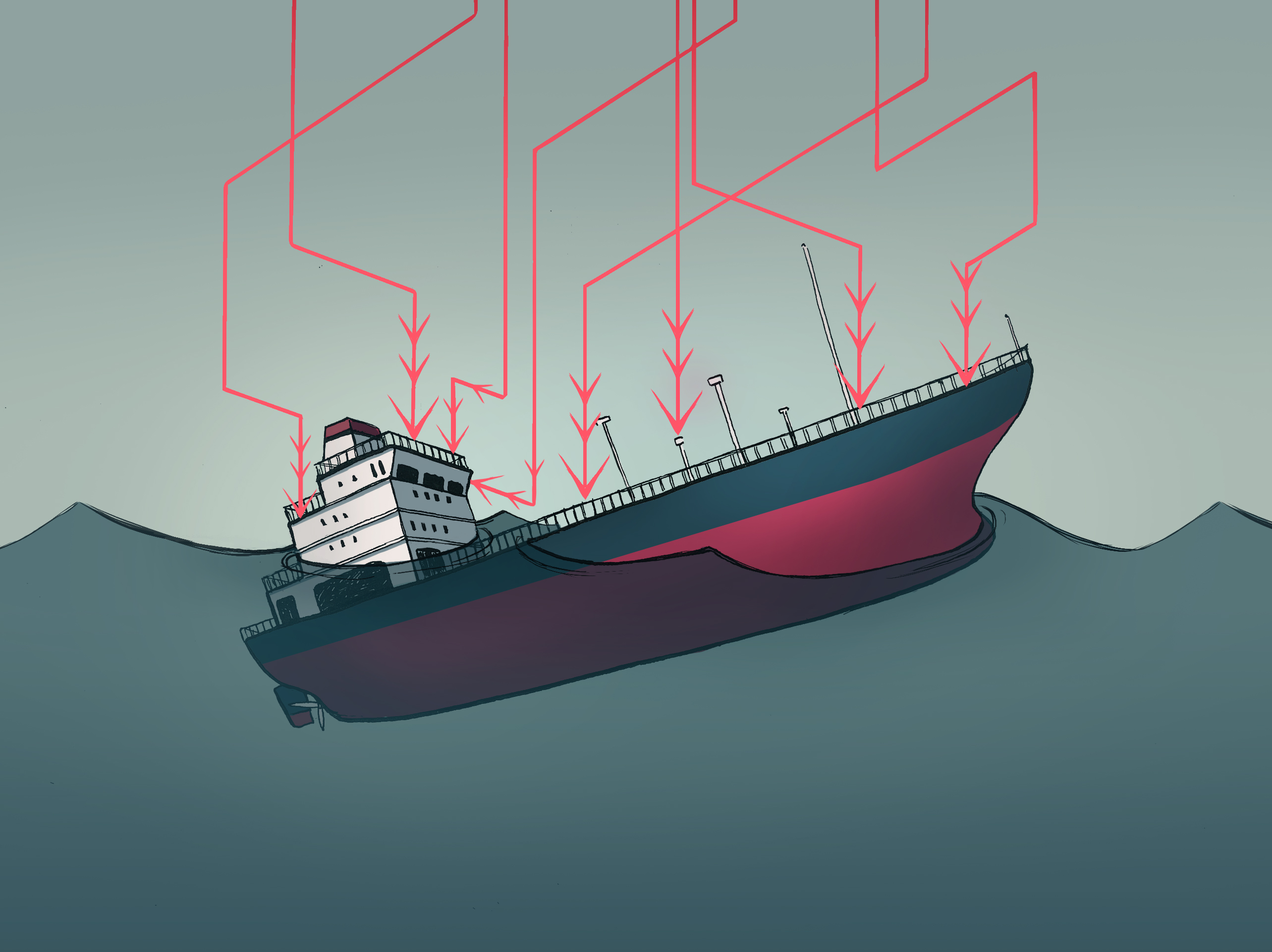

Protéger les navires contre les pirates des temps modernes

A la Une, NumériqueLongtemps considérée comme accessoire, la cybersécurité des systèmes navals prend de l’importance depuis quelques années. Les navires ne sont plus perçus à tort comme des objets isolés en mer, protégés de fait de toute attaque informatique.…

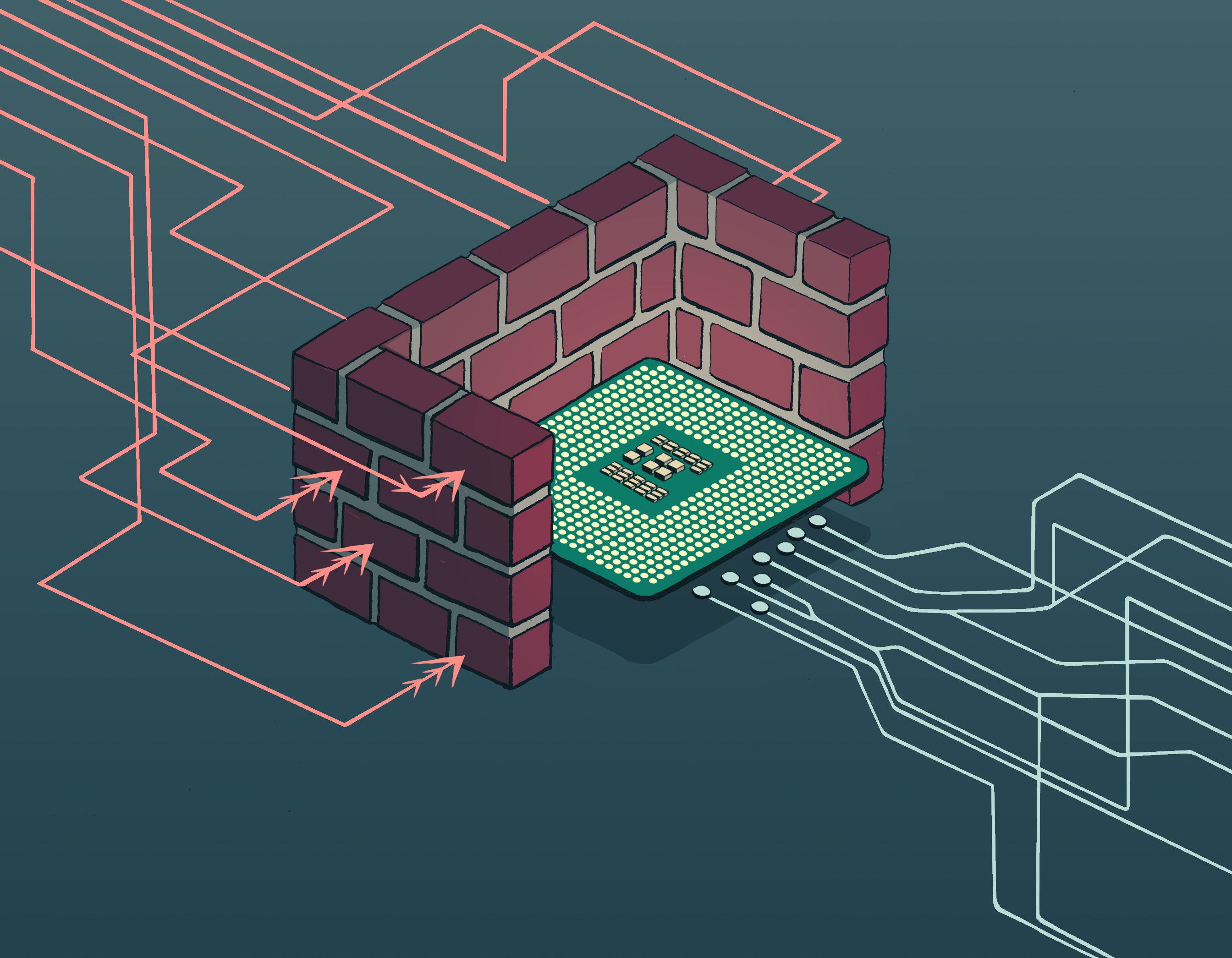

Des supports matériels pour défendre les logiciels contre les cyberattaques

A la Une, NumériqueAttaquables à distance via un réseau internet ou local, les applications logicielles sont la cible privilégiée des cyber-attaquants. Si des méthodes alliant matériel et logiciel sont déjà intégrées aux processeurs les plus récents…

Raphaël Troncy

ExpertsEURECOM | Intelligence Artificielle, Données, WebSémantique

L’attaque matérielle, une menace sournoise pour les objets connectés

A la Une, NumériqueVirus, maliciels, logiciels espions et autres pathologies numériques ne sont pas la seule façon d’exploiter la vulnérabilité des systèmes informatiques. Moins connues que ces attaques purement logicielles, les attaques matérielles sont…