La fraude au bout du fil

Derrière un appel téléphonique indésirable ne se cache pas forcément un vendeur importun. Il peut parfois s’agir de tentatives de fraude. Le réseau téléphonique est l’hôte de nombreuses attaques, la plupart du temps destinées à tirer un bénéfice financier. Mal connues, ces fraudes sont difficiles à reconnaître, mais aussi à combattre.

[divider style= »normal » top= »20″ bottom= »20″]

Cet article fait partie de notre dossier Cybersécurité : nouveaux temps, nouveaux enjeux

[divider style= »normal » top= »20″ bottom= »20″]

Combien d’appels téléphoniques indésirables avez-vous subis dans le mois ? Probablement beaucoup trop à votre goût. Certes, certains sont effectués par des entreprises avec lesquelles vous avez signé un contrat. C’est le cas de votre opérateur téléphonique qui évalue régulièrement la satisfaction de ses clients. D’autres appels sont passés par des sociétés de télémarketing qui acquièrent des numéros de téléphone via des accords commerciaux légaux. Les fournisseurs d’énergie achètent notamment des listes de contacts pour démarcher de nouveaux clients. En revanche, il existe aussi des appels totalement frauduleux. Les ping calls par exemple consistent à appeler un numéro quelques secondes pour laisser un appel en absence sur le terminal du destinataire. Lorsque le propriétaire du numéro rappelle, il est dirigé vers un numéro surtaxé. Souvent situé à l’international, l’appel est orienté vers une destination chère. Le service alors joint propose un paiement ultérieur contre souscription à un contrat. Un tel dispositif dit de « cash back » est considéré comme abusif par l’Union internationale des télécommunications. « Il existe aussi des appels effectués par des robots qui scannent des listes de numéros pour identifier s’ils appartiennent à des particuliers ou des entreprises » pointe Aurélien Francillon. Expert en sécurité des réseaux, ce chercheur à EURECOM travaille particulièrement sur la question de la fraude en téléphonie.

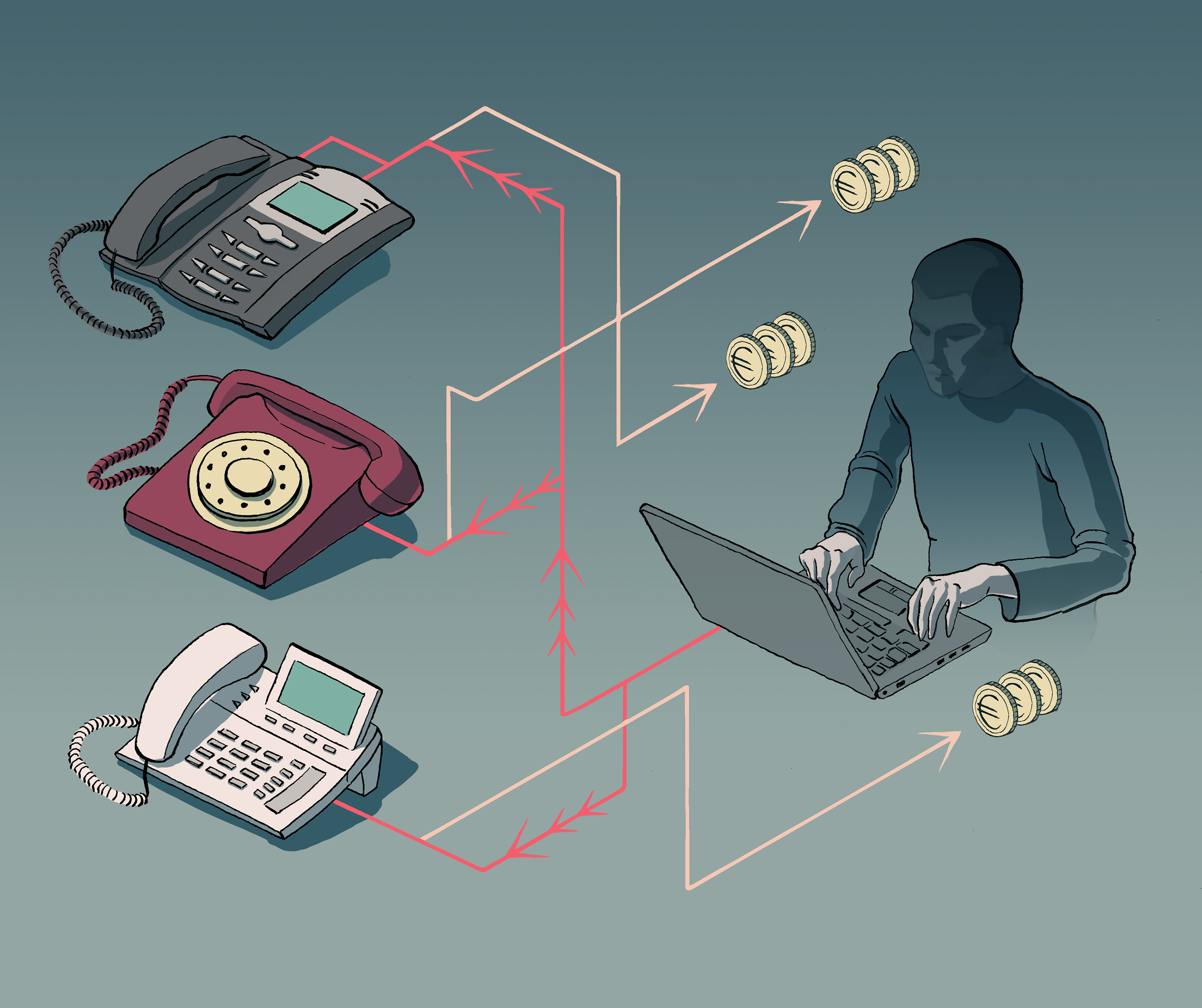

Si le sujet est pris à bras le corps par la communauté scientifique, c’est qu’il est plus vaste qu’il n’y paraît au premier abord. Les particuliers ne sont pas les seuls touchés : les entreprises aussi sont vulnérables à des attaques de ce genre. Afin de diriger les appels externes et de gérer les appels entre postes internes, elles doivent mettre en place des systèmes téléphoniques complexes. « Les entreprises ont des commutateurs qui assurent l’interconnexion entre tous les téléphones du réseau privé » explique Aurélien Francillon. Ceux-ci prennent la forme d’un boitier appelé PABX — de l’anglais private automatic branch exchange — et permettent typiquement d’assurer les fonctionnalités « ne pas déranger » et « renvoi d’appels ». Or des attaquants peuvent prendre le contrôle des commutateurs. « Souvent les fraudeurs effectuent l’attaque sur les PABX le week-end, lorsque les employés ne sont pas présents » détaille le chercheur. « Là encore ils vont appeler des numéros internationaux premium à partir des postes contrôlés pour récupérer de l’argent. » L’attaque n’est alors décelée que quelques jours plus tard. Entretemps, elle a permis de rapporter jusqu’à plusieurs milliers d’euros aux cybercriminels.

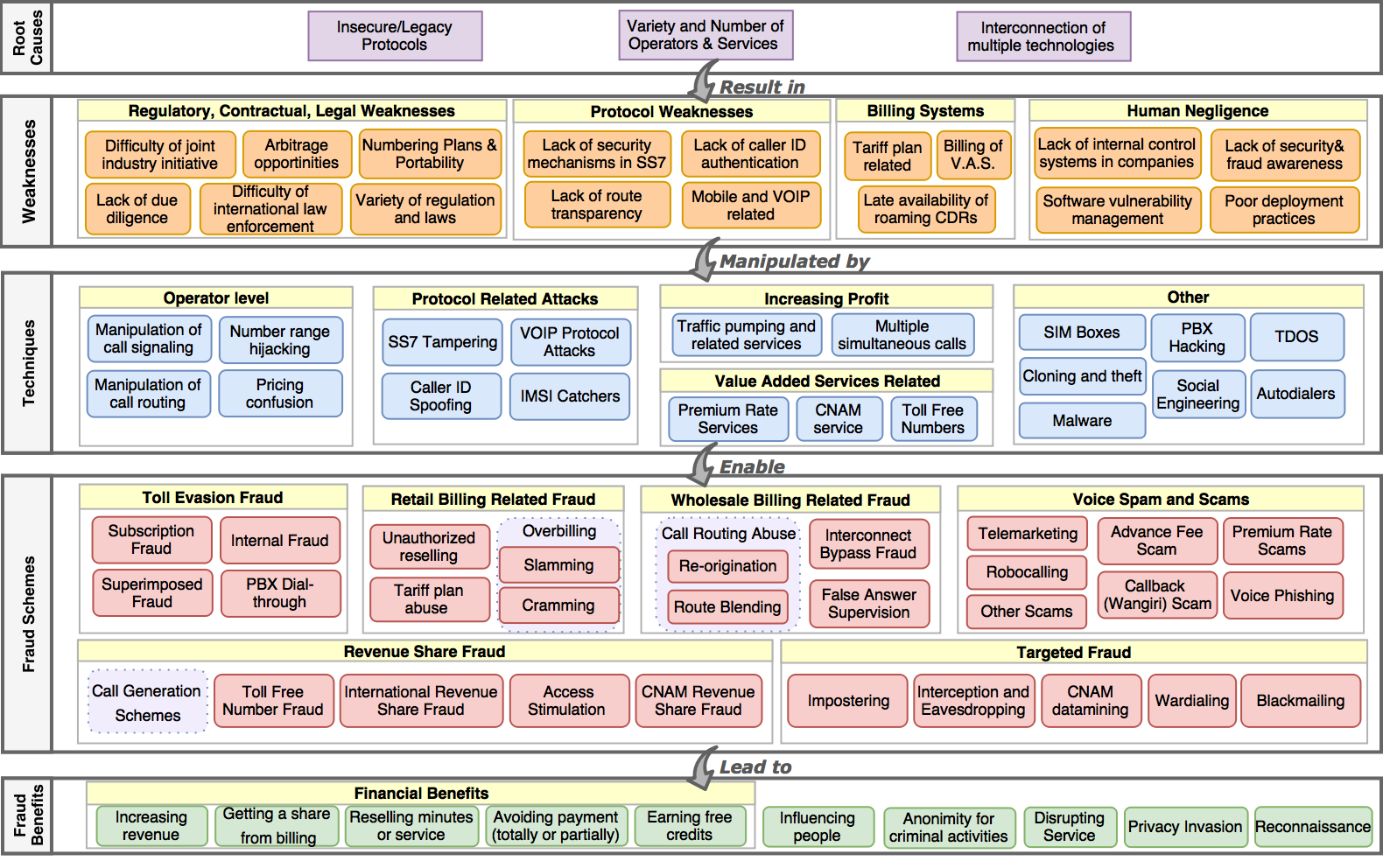

Taxonomie des fraudes

Le premier défi à relever pour lutter contre ces attaques est celui de la compréhension des motivations et des procédés. La même technique, comme le hacking de PABX, n’aura pas nécessairement le même but pour tous les fraudeurs. Et pour le même objectif — l’extorsion de fonds par exemple — plusieurs moyens peuvent être choisis. Pour y voir plus clair, les chercheurs d’EURECOM ont mis au point une taxonomie des fraudes. « C’est une grille qui regroupe toutes les connaissances sur les attaques pour les classer et mieux comprendre les schémas mis en place par les fraudeurs » résume Aurélien Francillon. Il s’agit là d’un gros apport à la communauté scientifique qui n’avait jusqu’alors pas de vision globale et exhaustive sur le sujet de la sécurité du réseau téléphonique. Pour mettre en place cette taxonomie, le chercheur et sa doctorante Merve Sahin ont d’abord dû définir ce qu’est une fraude. Selon eux, il s’agit donc « d’un moyen d’obtenir un bénéfice illégitime en utilisant une certaine technique, rendue possible grâce à une faiblesse dans un système, elle-même due à des causes racines ». Et c’est en énumérant ces causes profondes à la base des failles, ainsi que les faiblesses résultantes et les techniques rendues possibles, que les chercheurs aboutissent à une taxonomie complète sous forme de grille.

Près de 150 ans de développement technologique rendent complexe l’étude des failles du réseau téléphonique.

Grâce à une meilleure compréhension des menaces, les scientifiques peuvent envisager des pistes de défense. C’est le cas par exemple pour les fraudes dites de « contournement over-the-top » — ou OTT bypass en anglais. Elles consistent à détourner un appel pour en tirer un bénéfice. Lorsqu’un utilisateur veut joindre une personne à l’étranger, son opérateur délègue le routage de l’appel à des opérateurs de transit. Ceux-ci assurent le transport de l’appel dans leurs câbles au travers des continents ou des océans. Pour des questions d’optimisation tarifaire, ces opérateurs peuvent eux-mêmes déléguer le routage de l’appel à des opérateurs locaux qui vont se charger d’assurer le transfert à l’échelle d’un pays par exemple. « Chaque opérateur impliqué dans le routage va récupérer une partie du revenu de l’appel, et le but de chacun est de vendre plus cher leur service de routage que ce qu’ils vont payer aux opérateurs en aval à qui ils vont re-déléguer le transfert de l’appel » observe Aurélien Francillon. Pour un appel, plus d’une dizaine d’acteurs peuvent être impliqués, sans que l’opérateur de l’appelant ne soit forcément au courant. « Cela entraîne une zone grise dans laquelle il y a des acteurs peu connus, dont la légitimité et l’honnêteté ne sont pas forcément vérifiables » pointe le chercheur. Et parmi eux, des opérateurs malintentionnés et peu chers qui vont, en bout de chaîne, rediriger l’appel vers une application de chat vocal sur le téléphone mobile du destinataire. L’opérateur de la personne jointe ne reçoit alors aucun revenu sur cet appel, d’où le nom de fraude au contournement « over-the-top » (OTT), c’est-à-dire au-dessus des acteurs censés être impliqués.

Parce qu’il y a beaucoup d’acteurs en jeu dans un tel schéma de fraude, la taxonomie permet de cerner les relations entre chacun. « Il nous a fallu comprendre le système de routage international, et les facturations entre les opérateurs qui fonctionnent un peu comme un marché boursier » raconte Aurélien Francillon. Grâce à cette étude des acteurs et des mécanismes, les chercheurs ont pu réfléchir à comment détecter des cas de routage frauduleux… et se rendre compte qu’il n’existe pas à l’heure actuelle de solution technique pour les empêcher. Il est quasiment impossible de différencier si un flux de voix sur IP qui arrive sur une application mobile — parfois dans des formats propriétaires et chiffrés — provient d’un appel téléphonique classique (et il y a un bypass) ou d’un appel gratuit également émis depuis une application (auquel cas il n’y a pas de bypass). La fraude par contournement OTT est donc difficilement détectable. Pour autant, cela ne veut pas dire qu’il n’y a pas de solution, mais simplement qu’il faut se tourner vers d’autres terrains que la technique. « Les solutions les plus pertinentes sur un tel sujet sont plutôt d’ordre économique ou légal » reconnaît le chercheur. « Cependant nous croyons qu’il est indispensable d’étudier ces phénomènes de manière scientifique afin de prendre les bonnes décisions, même si celles-ci ne sont pas purement techniques. »

S’il le faut, employer des moyens légaux

Adapter la législation pour éviter les abus est une approche qui a déjà été adoptée dans d’autres cas. Pour éviter les spams téléphoniques trop nombreux, la loi française prévoyait dès 2014 l’instauration d’une liste d’opposition au démarchage. Depuis le 1er juin 2016, tout consommateur peut ainsi s’inscrire sur Bloctel. Le service assure le nettoyage des listes que les démarcheurs téléphoniques fournissent avant de lancer une campagne de télémarketing. Pour estimer l’impact d’une telle mesure, Aurélien Francillon et son équipe ont réalisé un travail préliminaire à l’échelle européenne. Ils ont inscrit 800 numéros sur les listes de blocage de 8 pays en Europe. L’objectif était d’évaluer comparativement l’efficacité des listes entre les pays. Parfois, les listes diminuent bien le nombre d’appels indésirables reçus, et c’est le cas notamment pour la France. En revanche, elles ont parfois l’effet inverse. En Angleterre, les listes de blocage sont transmises aux sociétés de télémarketing pour qu’elles suppriment elles-mêmes les numéros des particuliers s’étant manifestés contre le démarchage. « De toute évidence, certaines entreprises ne jouent pas le jeu » constate Aurélien Francillon. « Nous avons même observé un cas où seuls les numéros de la liste de blocage ont été appelés, ce qui suggère qu’elle a été utilisée pour cibler des personnes. »

C’est là une des limites de l’approche légale : au même titre que la solution technique, elle dépend de la façon dont elle est mise en place. Bien faite, elle peut cependant s’avérer être une bonne alternative lorsque la technologie ne permet pas de trouver de solution à des problèmes aussi complexes. Dans le cas de Bloctel, la solution repose aussi beaucoup sur l’information des consommateurs. « Il est important de leur donner une vision d’ensemble du problème pour qu’ils comprennent ce qui peut se jouer derrière un appel de démarchage ou un appel en absence sur leur mobile » insiste le chercheur. Grâce à la taxonomie mise en place par EURECOM, il est à espérer que la communauté scientifique saura mieux décrire et étudier tous les cas de fraude possibles. Sans parler de solution, cela permettra déjà dans un premier temps d’informer efficacement les particuliers et les entreprises sur les risques au bout du fil.

[divider style= »normal » top= »20″ bottom= »20″]

Un robot contre les spams téléphoniques ?

Un robot contre les spams téléphoniques ?

Pour faire face aux appels indésirables, des développeurs ont mis au point Lenny, un robot conversationnel dont le rôle est de faire perdre le plus de temps possible aux démarcheurs. Avec une voix de personne âgée, il demande régulièrement de répéter les questions, ou débute une histoire à propos de sa fille qui n’a rien à voir avec la demande du télémarketeur. Loin des assistants comme Alexia ou Google Home, les interactions de Lenny sont simplement préenregistrées et passées en boucle dans la conversation. Des chercheurs d’EURECOM et de Télécom ParisTech ont étudié pourquoi ce robot fonctionnait aussi bien — il peut faire perdre plus de 40 minutes à certains démarcheurs ! Sur une base de 200 conversations enregistrées par Lenny, ils ont classé différents types d’appels : demande de subvention pour partis politiques, spams, vendeurs agressifs ou au contraire plutôt polis, etc. Et si Lenny est aussi efficace, c’est parce qu’il semble construit sur des résultats d’analyse conversationnelle, dont les principaux résultats remontent aux années 1970. Il repère les silences dans les conversations, ce qui déclenche des séquences préenregistrées. Ses réponses sont particulièrement crédibles car elles comptent des changements d’intonation et marquent des tournants dans la conversation.

Exemple d’une conversation entre Lenny et un démarcheur :

[divider style= »normal » top= »20″ bottom= »20″]

Really excellent, also right away you can imagine two chatbots exchanging for hours…lol