Cybersécurité : les nouvelles problématiques à maîtriser

Les piratages informatiques et le vol de données sensibles se multiplient. Hyper connectées, les entreprises doivent adapter leur politique de sécurité afin de renforcer la protection de leur patrimoine informatif. Chercheur à Télécom SudParis, expert en cybersécurité, Hervé Debar étudie les différents types de cyberattaques afin d’optimiser leur détection.

L’époque où des étudiants en informatique développaient un virus et savouraient ensuite leur « popularité » au nombre d’ordinateurs infectés dans le monde est révolue ! Aujourd’hui, l’appât du gain est la principale motivation des pirates et escrocs du web. Leurs cibles ? Des entreprises du CAC40 ou des Organismes d’importance vitale (OIV), c’est-à-dire intervenant dans des secteurs d’activité essentiels à un pays (transport, énergie, télécom…). Mais les PME/PMI sont également concernées par l’expansion des cyberattaques. En travaillant comme sous-traitant pour des donneurs d’ordre, elles sont visées par des pirates qui chercheront à récupérer des fichiers confidentiels (programme de R&D, liste des fournisseurs…) ou à infecter indirectement le Système d’Information (SI) du grand compte.

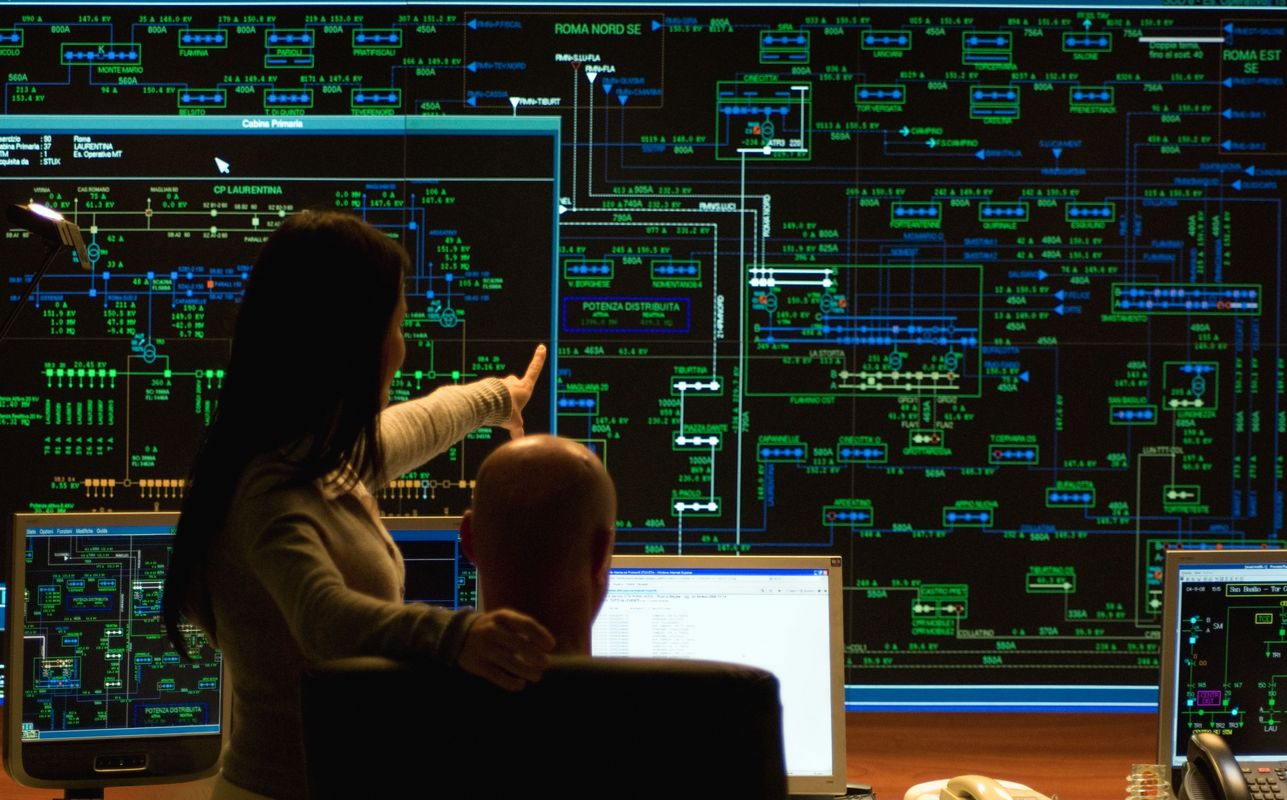

Des entreprises hyper connectées

Deux facteurs expliquent cette évolution. Premièrement, la multiplication des données numériques gérées et échangées par les entreprises. L’information est au cœur de leur activité économique. Deuxièmement, les organisations sont devenues hyper connectées : appareils fixes et mobiles, périphériques (imprimantes, caméras…) reliés à des réseaux, capteurs installés sur des chaînes de production et des automates, Internet des Objets (IoT)… « Résultat, la valeur économique de la connexion est plus importante que la valeur économique de la protection. Il faut donc faire au mieux pour isoler ce qui doit l’être tout en permettant aux entreprises de bénéficier d’un certain niveau de connectivité », souligne Hervé Debar.

En matière de sécurité informatique, les entreprises doivent donc gérer différentes problématiques dont « l’acceptabilité de la sécurité par les utilisateurs. Si les solutions préconisées sont trop compliquées, ils ne les utiliseront pas et ils trouveront un moyen de les contourner. La sécurité doit soutenir l’usage, pas l’empêcher », rappelle l’expert de Télécom SudParis.

Une réglementation complexe

Mais pour relever ce défi, les entreprises doivent être capables de gérer deux contraintes majeures. La première concerne l’aspect technique. Les services comme le BYOD, Bring Your Own Device, et les Appstores d’entreprise (portail permettant aux employés de télécharger des applications sélectionnées pour améliorer leur productivité) se déploient plus rapidement que la sécurité.

La seconde concerne la dimension humaine. La réglementation en matière numérique est très complexe avec notamment la Loi de programmation militaire et les obligations vis-à-vis de la CNIL (Commission Nationale de l’Informatique et des Libertés). Elle le deviendra encore plus en mai 2018 avec l’entrée en vigueur du nouveau Règlement européen sur la protection des données. Toutes les entreprises devront notifier les violations de données personnelles, contrairement à la loi de 1978 actuellement en vigueur qui ne vise que les fournisseurs de services de communications.

Ces contraintes juridiques obligent les entreprises à intégrer des experts capables d’administrer et de déployer la sécurité informatique au quotidien, et à sensibiliser leurs collaborateurs par des formations.

[box type= »shadow » align= » » class= » » width= » »]

L’attaque des PC zombies

Les attaques DDoS (Distributed Denial of Service attack) sont la terreur des entreprises. Elles s’appuient sur un réseau de milliers d’ordinateurs ou d’objets connectés (souvent compromis) pour interrompre le ou les services visés. Une très importante attaque de ce type a eu lieu en France entre le 18 et 21 septembre 2016. Les serveurs d’OVH, un hébergeur français, ont été inondés par des millions de requêtes avec parfois des pointes atteignant le térabit par seconde. À l’origine de cette offensive, un bataillon de quelque 150 000 caméras IP infectées (ou botnet) par des cybercriminels. Hervé Debar s’intéresse à ce type d’attaques depuis de nombreuses années avec 6cure – une start-up normande spécialisée dans le nettoyage du trafic – mais aussi dans le cadre du projet de recherches NECOMA (Nippon-European Cyberdefense-Oriented Multilayer threat Analysis), l’un des six projets FP7 financés par la Commission Européenne sous l’appel commun entre l’Europe et le Japon. Les travaux de son équipe consistent à étudier les possibilités offertes par les mécanismes et fonctions du réseau lui-même dans la détection des attaques DDoS massives qui satureraient une défense locale seule. L’idée est de déterminer le flux d’attaque soit par sa provenance, soit par des caractéristiques techniques afin de le différencier du flux légitime. Il s’agit de contingenter le mauvais trafic pour laisser plus de place au « bon » trafic.[/box]

La détection des cyberattaques

Pour résister à toutes ces menaces, il est essentiel de les repérer au plus tôt. L’identification des cyberattaques est l’un des principaux axes de recherches de l’IMT. « Nous travaillons principalement sur la détection et la protection contre les attaques par déni de service distribué (voir encadré) et celles qui sont plus ciblées sur des environnements côté réseaux », précise Hervé Debar. Depuis les premiers travaux menés au début des années 80 par les militaires américains, le process a connu plusieurs phases. Dans un premier temps, il s’est limité au déploiement de quelques sondes. Le peu d’alertes signalées était traité « manuellement ». Le nombre de capteurs augmentant, les alertes se sont multipliées. Pour les gérer efficacement, les entreprises ont mis en place des SIEM (Security Information and Event Management).

« Aujourd’hui, nous avons besoin d’automatiser une partie de la réaction afin que les opérateurs se concentrent sur les attaques les plus délicates à traiter. Nous nous dirigeons vers des systèmes plus autonomes et plus réactifs qui sont capables de se protéger face aux attaques. Mais cela reste encore compliqué. L’intelligence artificielle (sur laquelle j’ai fait ma thèse) est l’une des pistes envisagées pour mieux traiter un certain nombre de menaces », explique Hervé Debar. L’autre piste à étudier est de former le personnel à mieux réagir face à une attaque. On parle de « cyber range » qui permettent de simuler des cyberattaques réalistes et d’évaluer des tactiques de cyberdéfense. Ces centres sont destinés notamment aux opérateurs d’OIV afin qu’ils prennent les bonnes décisions en tenant compte de l’impact.

La professionnalisation des cybercriminels et la multiplication des vulnérabilités touchant aussi bien les réseaux informatiques qu’industriels exigent une prise de conscience de tous les acteurs, publics et privés.

Un praticien très impliqué

Un praticien très impliqué

Hervé Debar n’est pas un théoricien, mais un expert très impliqué avec 25 ans d’expérience dans le monde de la cybersécurité et de la R&D. À son actif, plus d’une centaine d’articles scientifiques sur le sujet, la coordination de trois projets européens (WOMBAT, NECOMA et PANOPTESEC) et la participation à de nombreux programmes nationaux et européens sur cette thématique. Sa longue carrière dans le privé explique en partie cette activité très importante. Ingénieur de formation, il obtient sa thèse et rejoint Dassault AT (Automatismes et Télécoms) pour travailler sur des projets de recherche européens. Il part ensuite en Suisse pour développer au sein d’IBM le standard IDMEF et le produit Tivoli Risk Manager, l’un des premiers produits de gestion des événements et des informations de sécurité sur le marché. De retour en France, il intègre Orange Labs à Caen et devient expert émérite et responsable des activités de recherche en sécurité. Il met ensuite sa longue expérience acquise dans le privé au service de Télécom SudParis où, depuis 2009, il assure la responsabilité du département « Réseaux et Services de Télécommunications ».

Rédaction: Umaps, Philippe Richard

Retrouvez ici tous les articles de la série « Carnets de labos »

À lire également sur le blog

Trackbacks (rétroliens) & Pingbacks

[…] Cybersécurité : les nouvelles problématiques à maîtriser […]

[…] Cybersécurité : les nouvelles problématiques à maîtriser […]

[…] Cybersécurité : les nouvelles problématiques à maîtriser […]

[…] Cybersécurité : les nouvelles problématiques à maîtriser […]

[…] Cybersécurité : les nouvelles problématiques à maîtriser […]

Laisser un commentaire

Rejoindre la discussion?N’hésitez pas à contribuer !